Google 문서 도구로 위장한이 피싱 공격에주의하십시오.

Google 계정 소유자는 다음을 원할 수 있습니다. 그들의 이메일을주의 깊게 지켜라. 이 시점부터 새로운 종류의 피싱 공격이 발견되었습니다. 그러나 대부분의 피싱 공격과는 달리, 이 것은 특히 설득력이있을 수있다. 해커가 그것을 위장하려고 간 길이 덕분에.

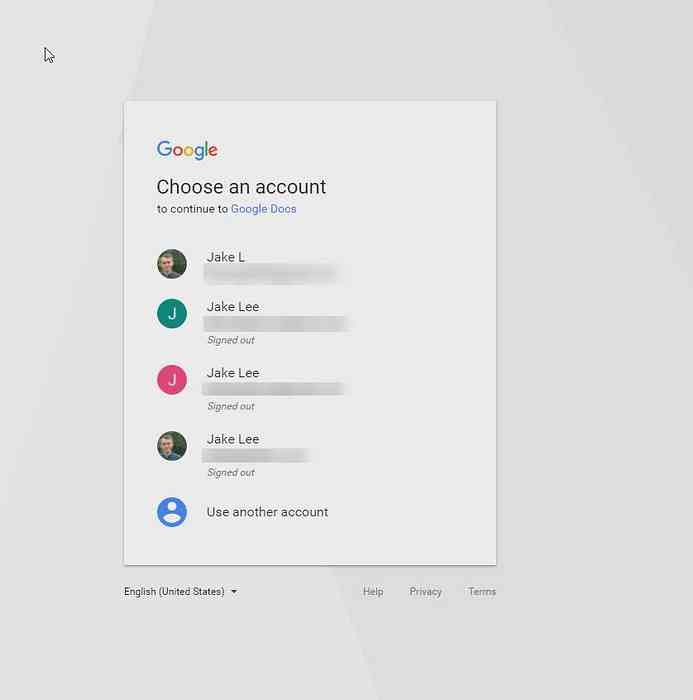

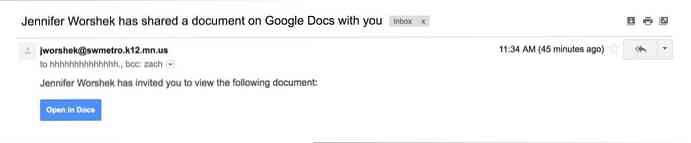

피싱 공격 자체가 생명을 시작합니다. 겸손한 이메일로 위장한 사용자가 Google 문서 도구 문서를 편집하도록 초대합니다. 사용자가 초대를 수락하면 Google 계정 선택 화면으로 이동 거기서 그들은 Doc 파일을 열 수있는 계정을 선택할 수있을 것이다..

피싱 (또는 멀웨어) Google 문서 링크는 내가 아는 사람들로부터 오는 것처럼 보입니다. 이메일을 삭제하십시오. 클릭하지 마십시오. pic.twitter.com/fSZcS7ljhu

- Zeynep Tufekci (@zeynep) 2017 년 5 월 3 일

계정을 선택하면 웹 사이트에서 앱이 정보에 액세스하도록 허용하도록 사용자에게 요청합니다. 계정에 있습니다. 사용자가 액세스를 허용하도록 선택하면 피싱 공격이 시작되고 영향을받는 Google 계정 내 연락처가 추가 공격을 시작하는 데 사용됩니다..

동안 피싱 공격은 Google에 새로운 것이 아닙니다. 이 공격은 전반적으로 얼마나 잘 만들어 졌는지에 따라 매우 효과적이라고 판명되었습니다. 최초의 Google 문서 도구 초대장은 매우 설득력있게 작성되었으며 피싱 공격도 OAuth 인증 인터페이스 사용 공격에 합법성을 부여한다..

따라서, 그들의 이메일을 흘끗 보곤했다. 이 공격에 추가 감염 될 수 있습니다. 이 피싱 공격이 꼼꼼하게 만들어진 것처럼이 공격 그것의 본성을 버리는 표시가있다..

하나는 이메일을받는 사람들은 정상 주소 대신 "숨은 참조"필드에 주소가 나열되어 있음을 알 수 있습니다. "에" 들. 둘째, "에"입력란에는 다음으로 끝나는 이메일 주소가 포함됩니다. "mailinator.com", 가장 일반적으로 사용되는 주소는 "[email protected]".

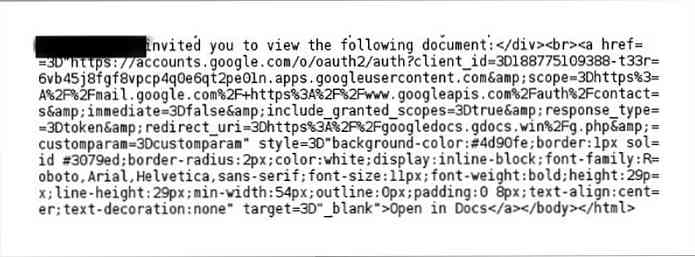

마지막으로 공유 문서의 소스는 Google 문서와 같은 웹 주소를 포함하는 긴 텍스트 문자열로 나타납니다..

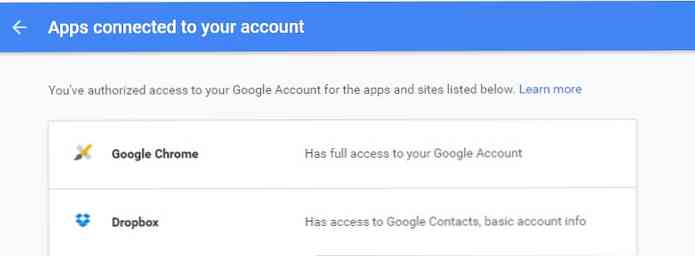

당신이 그 많은 사람들 중 하나라면 무의식적으로 피싱 이메일에 대한 허락을, Google 계정 관리 페이지로 이동하여 Google 계정 관리 페이지에 대한 권한을 철회해야합니다. 구글 문서 앱.

고맙게도, Google은 이후이 특정 피싱에 열심히 노력했습니다. 공격하므로 영향을받지 않을 것입니다. 즉, 해커 중 얼마나 끈질긴 일부가 될 수 있는지 아는 것이 현명 할 것입니다. 받은 이메일에 특별한주의를 기울이십시오..

출처 : Reddit