이 Gmail 피싱 공격은 극도로 실제처럼 보입니다.

가짜 Gmail 로그인 페이지를 통해 작동하는 특정 피싱 공격에 대한보고가 있기 때문에 피싱 공격자는 최근 창조적 인 상황이되었습니다..

이 보고서에 따르면 공격자 먼저 Gmail 계정을 손상시킵니다.. 거기에서 그들은 PDF 파일로 위장한 이미지 첨부 파일 보내기 손상된 계정에서 찾을 수있는 이메일 주소로.

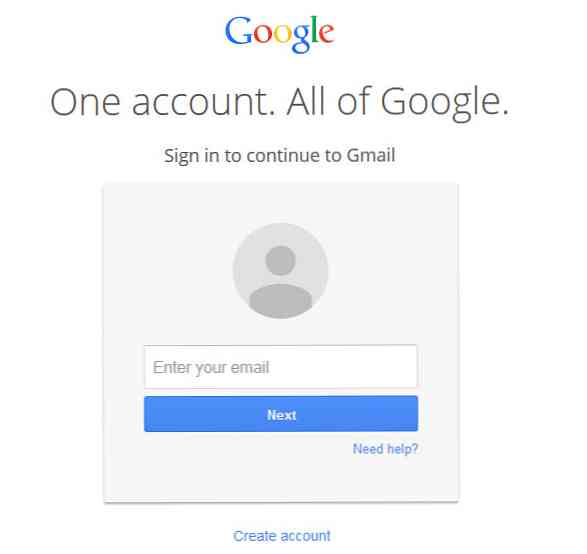

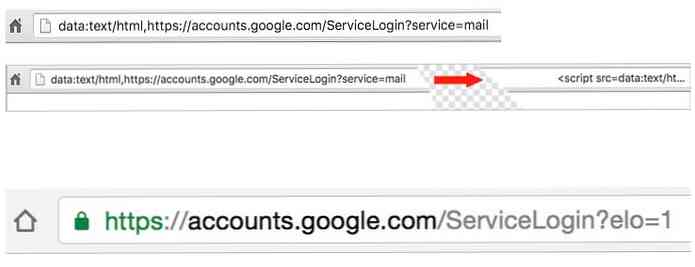

- 수신자가 첨부 파일을 클릭하면 가짜 Google 로그인 페이지로 가져왔다..

- 로그인 페이지가 주소 표시 줄로 잘 보이도록 위장되었습니다. accounts.google.com 하위 도메인 표시, 많은 사람들을 속일만큼 좋은, 심지어 기술에 정통한 사람들.

- 그곳에서 피싱 공격자는 추가 로그인 자격 증명 취득, 그들에게 이메일의 신선한 배치를 다시 한번주기 시작하게합니다..

이 방법이 뻔한 것처럼 보이기 때문에이 공격으로부터 자신을 보호 할 수있는 간단한 방법이 있습니다. Google의 "이중 인증 시스템". 비록 가짜 Google 로그인 화면에 어떻게 든 속일지라도 공격자는 다음과 같이 귀하의 계정에 액세스 할 수 없습니다. Google이 제공하는 코드를 입력 할 수 없습니다..

출처 : Hacker News