함께 포장하고 사용하기

우리는 SysInternals 시리즈의 끝 부분에 있으며, 처음 9 개의 수업을 통해 다루지 않은 모든 작은 유틸리티에 대해 이야기함으로써 모든 것을 마무리 할 시간입니다. 이 키트에는 확실히 많은 도구가 있습니다..

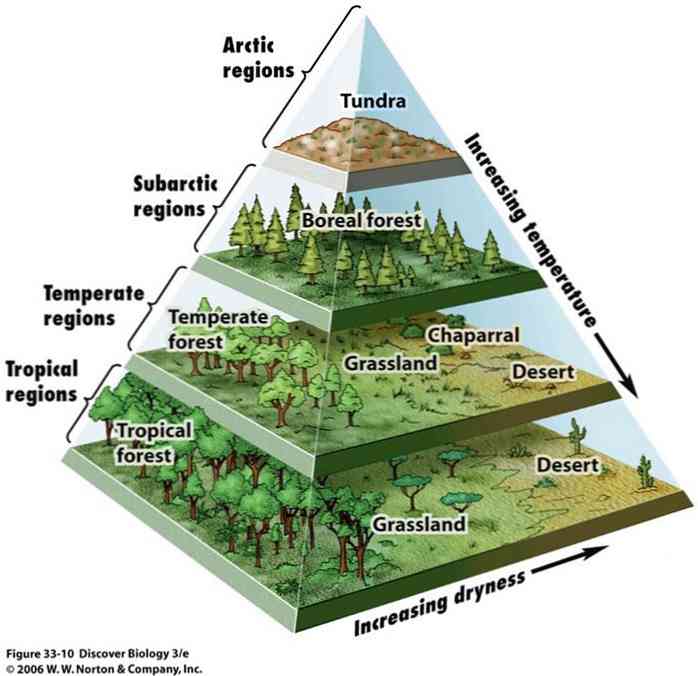

학교 이동- SysInternals 도구 란 무엇이며 어떻게 사용합니까??

- 프로세스 탐색기 이해

- 프로세스 탐색기를 사용하여 문제 해결 및 진단

- 프로세스 모니터 이해

- 프로세스 모니터를 사용하여 레지스트리 해킹 문제를 해결하고 찾기

- 자동 실행을 사용하여 시작 프로세스 및 맬웨어 다루기

- BgInfo를 사용하여 데스크탑에 시스템 정보 표시

- PsTools를 사용하여 명령 줄에서 다른 PC 제어

- 파일, 폴더 및 드라이브 분석 및 관리

- 함께 포장하고 사용하기

프로세스 탐색기를 사용하여 시스템에서 처리 할 수없는 프로세스의 문제를 해결하는 방법과 Process Monitor를 사용하여 수행중인 작업을 확인하는 방법을 배웠습니다. 우리는 맬웨어 감염을 다루는 가장 강력한 도구 중 하나 인 Autoruns와 명령 줄에서 다른 PC를 제어하는 PsTools에 대해 배웠습니다..

오늘은 키트의 나머지 유틸리티를 다룰 것입니다.이 유틸리티는 네트워크 연결보기에서 파일 시스템 개체에 대한 유효 사용 권한보기에 이르기까지 모든 용도로 사용할 수 있습니다.

하지만 먼저 가상의 예제 시나리오를 통해 여러 가지 도구를 함께 사용하여 문제를 해결하고 진행 상황에 대해 조사합니다..

어떤 도구를 사용해야합니까??

작업을위한 도구가 항상 하나만있는 것은 아닙니다. 모든 도구를 함께 사용하는 것이 훨씬 낫습니다. 진행 상황을 파악할 수있는 방법이 여러 가지가 있음에도 불구하고 조사에 어떻게 대처할 수 있는지에 대한 예제 시나리오가 있습니다. 이것은 예시를 돕기위한 간단한 예일뿐입니다. 따라야 할 정확한 단계 목록이 결코 아닙니다..

시나리오 : 시스템이 느리고 의심스러운 악성 프로그램 실행 중입니다.

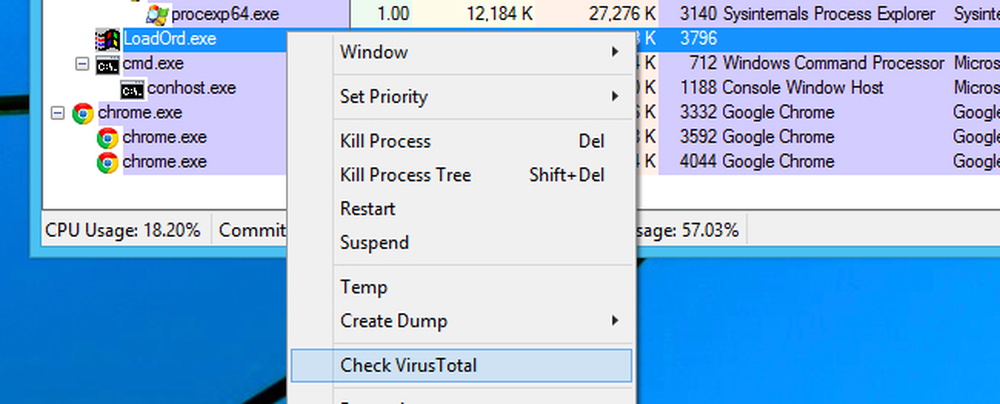

우선 Process Explorer를 열고 시스템에서 어떤 프로세스가 리소스를 사용하고 있는지 확인해야합니다. 프로세스를 확인한 후에는 프로세스 탐색기에 내장 된 도구를 사용하여 프로세스가 실제로 무엇인지 확인하고 합법적인지 확인하고 선택적으로 내장 된 VirusTotal 통합을 사용하여 해당 프로세스에서 바이러스를 검사해야합니다.

이 프로세스는 실제로 SysInternals 유틸리티이지만 그렇지 않은 경우에는이를 확인하고 있습니다..

이 프로세스는 실제로 SysInternals 유틸리티이지만 그렇지 않은 경우에는이를 확인하고 있습니다.. 노트 : 실제로 멀웨어가 있다고 생각되는 경우 먼저 VirusTotal 조회를 수행 할 수도 있지만 문제 해결 중에 해당 컴퓨터에서 인터넷 액세스를 분리하거나 해제하는 것이 도움이됩니다. 그렇지 않으면 맬웨어가 더 많은 맬웨어를 다운로드하거나 더 많은 정보를 전송할 수 있습니다..

프로세스가 완전히 합법적 인 경우 문제가되는 프로세스를 종료하거나 다시 시작하고 우연히 손가락을 건 드리면 우연이었습니다. 프로세스를 더 이상 시작하지 않으려면 프로세스를 제거하거나 자동 실행을 사용하여 시작시 프로세스가로드되지 않도록 할 수 있습니다.

그래도 문제가 해결되지 않으면 프로세스 모니터를 꺼내서 이미 확인한 프로세스를 분석하고 액세스하려고 시도한 것이 무엇인지 파악해야합니다. 이것은 실제로 진행되고있는 것에 대한 단서를 제공 할 수 있습니다. 프로세스가 존재하지 않거나 액세스 권한이없는 레지스트리 키나 파일에 액세스하려고 시도하거나 어쩌면 모든 파일을 도용하려고 시도하는 중일 수 있습니다. 아마해서는 안되는 정보에 액세스하거나 정당한 이유없이 전체 드라이브를 스캔하는 것과 같은 스케치가 많은 작업을 수행하십시오..

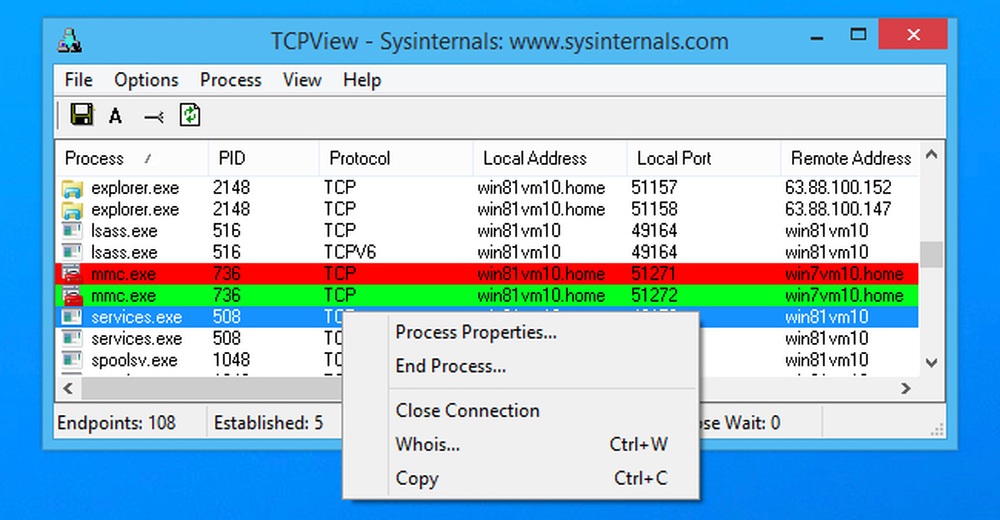

또한 응용 프로그램이 스파이웨어의 경우에 일반적이지 않은 무언가에 연결되어 있다고 의심되면 TCPView 유틸리티를 꺼내서 그 여부를 확인합니다.

이 시점에서 프로세스가 맬웨어 또는 Crapware임을 확인했을 수 있습니다. 어느 쪽이든 당신은 그것을 원치 않습니다. 제어판의 프로그램 제거 목록에 나열된 제거 프로세스를 실행할 수는 있지만 목록에 없거나 제대로 정리하지 않는 경우가 많습니다. 이것은 자동 실행을 종료하고 응용 프로그램이 시동에 걸린 모든 장소를 찾아 거기에서 누출시킨 다음 모든 파일을 핵으로 만들 때입니다.

시스템의 전체 바이러스 검사를 실행하는 것도 도움이되지만 정직하게 말하면 ... 대부분의 crapware 및 스파이웨어는 설치되는 안티 바이러스 응용 프로그램에도 불구하고 설치됩니다. 우리의 경험에 따르면, 대부분의 바이러스 백신은 행복하게 "모든 것을 명확하게"보고합니다. 귀하의 PC는 스파이웨어 및 Crapware 때문에 간신히 작동 할 수 있습니다..

TCPView

이 유틸리티는 컴퓨터의 어떤 응용 프로그램이 네트워크를 통해 어떤 서비스에 연결되어 있는지 확인하는 가장 좋은 방법입니다. 이 정보의 대부분은 netstat를 사용하여 명령 프롬프트에서 볼 수 있거나 Process Explorer / Monitor 인터페이스에 묻혀 있지만 TCPView를 열면 무엇이 연결되는지 쉽게 볼 수 있습니다..

목록의 색상은 매우 간단하고 다른 유틸리티와 비슷합니다. 밝은 녹색은 연결이 방금 나타나고 빨간색은 연결이 닫히고 노란색은 연결이 변경되었음을 의미합니다..

프로세스 속성을보고, 프로세스를 종료하고, 연결을 닫거나, Whois 보고서를 가져올 수도 있습니다. 간단하고 기능적이며 매우 유용합니다..

노트 : TCPView를 처음로드 할 때 [시스템 프로세스]에서 모든 종류의 인터넷 주소로 연결되는 엄청난 연결을 볼 수 있지만 일반적으로 문제가되지 않습니다. 모든 연결이 TIME_WAIT 상태에 있으면 연결이 닫히고 연결을 할당하는 프로세스가 없다는 것을 의미하므로 할당 할 PID가 없기 때문에 PID 0에 할당 된대로 연결해야합니다.

이것은 일반적으로 많은 것들에 연결 한 후에 TCPView를로드 할 때 발생하지만 모든 연결을 닫은 후에 사라져 TCPView가 열린 상태를 유지해야합니다.

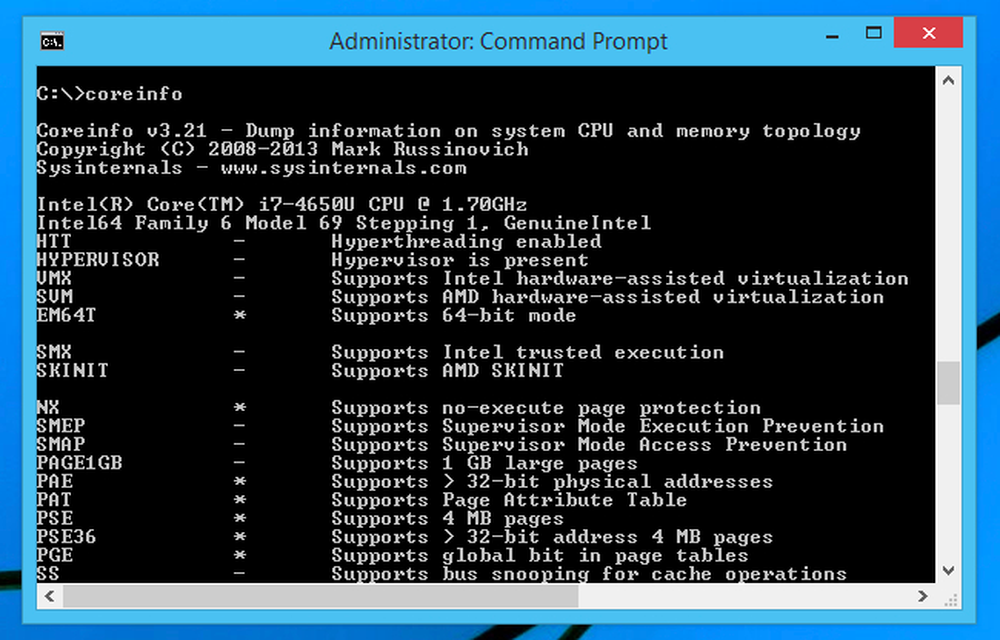

Coreinfo

시스템 CPU 및 모든 기능에 대한 정보를 표시합니다. CPU가 64 비트인지 아니면 하드웨어 기반 가상화를 지원하는지 궁금한가요? coreinfo 유틸리티를 사용하여 모든 것을 볼 수 있습니다. 이것은 오래된 컴퓨터가 64 비트 버전의 Windows를 실행할 수 있는지 여부를 확인하려는 경우에 유용 할 수 있습니다..

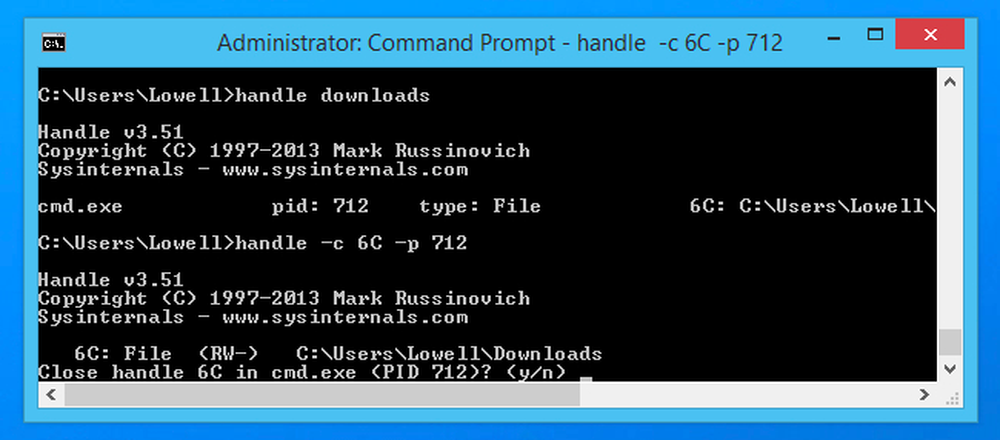

핸들

이 유틸리티는 Process Explorer와 동일한 기능을 수행합니다. 리소스에 대한 액세스를 차단하거나 리소스를 삭제하는 열린 핸들이있는 프로세스를 빠르게 검색 할 수 있습니다. 구문은 매우 간단합니다.

핸들

핸들을 닫으려는 경우 프로세스 ID (-p 스위치)와 결합 된 목록에서 16 진수 핸들 코드 (-c와 함께)를 사용하여 닫을 수 있습니다.

핸들 -c -p

이 작업을 위해 Process Explorer를 사용하는 것이 더 쉽습니다..

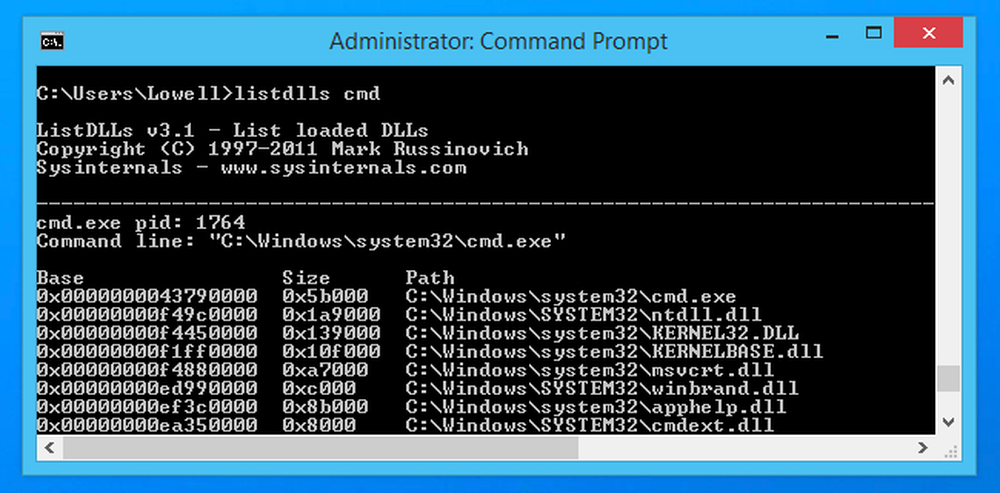

ListDlls

Process Explorer와 마찬가지로이 유틸리티는 프로세스의 일부로로드되는 DLL을 나열합니다. 프로세스 탐색기를 사용하는 것이 훨씬 쉽습니다..

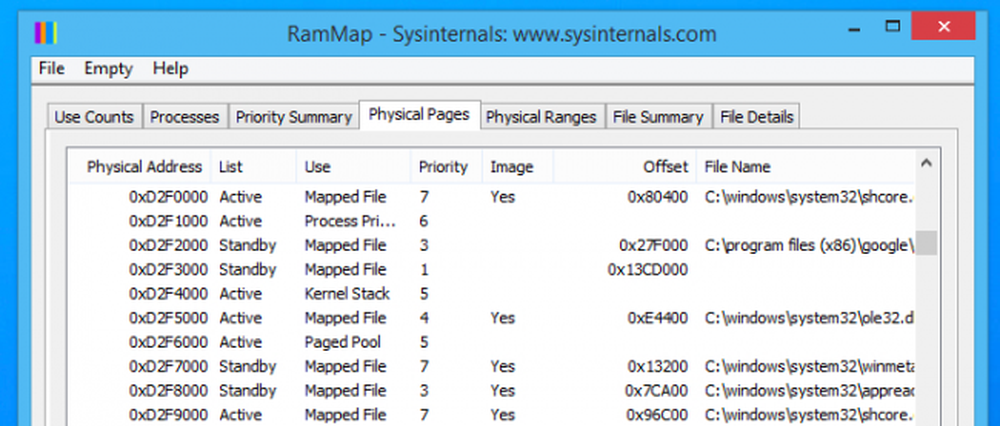

RamMap

이 유틸리티는 물리 페이지를 포함하여 메모리를 시각화하는 다양한 방법으로 실제 메모리 사용을 분석하여 각 실행 파일이로드되는 RAM의 위치를 볼 수 있습니다.

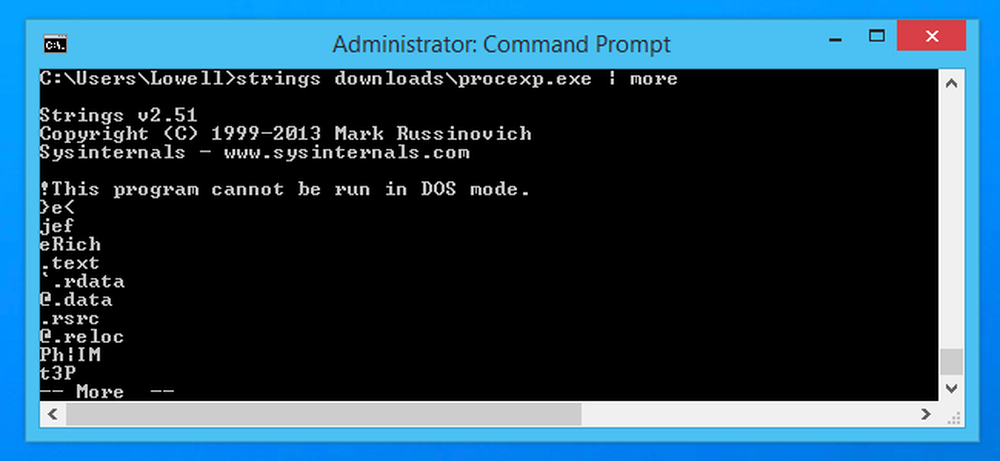

문자열은 앱 및 DLL에서 사람이 읽을 수있는 텍스트를 찾습니다.

일부 소프트웨어 패키지에서 이상한 URL이 문자열로 표시되면 걱정할 시간입니다. 그 이상한 끈은 어때? 명령 프롬프트에서 strings 유틸리티를 사용하거나 프로세스 탐색기에서 함수를 대신 사용하십시오..

다음 페이지 : 자동 로그온 및 ShellRunAs 구성